Hoekom het jy ISO 27001 nodig?

ISO 27001:2022-sertifisering verseker kliënte, vennote en ander belanghebbendes dat jou maatskappy se inligtingsekuriteitsinfrastruktuur aan hul verwagtinge voldoen.

ISO 27001 is 'n inligtingsekuriteitbestuurstelsel (ISMS) internasionaal erkende beste praktykraamwerk en een van die gewildste inligtingsekuriteitbestuurstandaarde wêreldwyd.

Die koste om nie 'n doeltreffende inligtingsekuriteitbestuurstelsel te hê nie, kan hoog wees - beide finansieel en reputasie. Die Standaard is 'n kritieke komponent in enige organisasie se inligtingsekuriteitsrisikobestuursproses, en dit het 'n noodsaaklike deel van baie organisasies se IT-bestuurs-, risiko- en nakomingsprogramme (GRC) geword.

Die voordele van ISO 27001

1) ISO 27001 sal jou help om inligtingsekuriteit en privaatheidsrisiko's te verminder

Inligtingsekuriteitsrisiko's groei voortdurend. Nuwe data-oortredings maak elke dag die nuus. So meer en meer organisasies besef dat swak infosec duur kan wees, of dit nou lei tot oortredings van hul eie of hul kliënte se vertroulike inligting.

Dit is hoekom baie organisasies hul eie ISO 27001-gesertifiseerde inligtingsekuriteitbestuurstelsel of ISMS'e skep.

’n Effektiewe ISMS sal jou help om al jou inligtingsekuriteitsdoelwitte te bereik en ander voordele te lewer.

En enige skaal en tipe organisasie, van regeringsagentskappe tot kommersiële maatskappye, kan ISO 27001 gebruik om 'n ISMS te skep.

Verskeie van die ISO 27001-vereistes voldoen ook aan dié van GDPR en Wet op Databeskerming, en wetlike en regulatoriese verpligtinge, wat in die algemeen baie groter inligtingversekering gee. Die implementering van ISO 27001 sal regulatoriese owerhede wys dat u organisasie die sekuriteit van inligting wat dit bevat ernstig opneem en, nadat u die risiko's geïdentifiseer het, soveel as wat redelikerwys moontlik is gedoen om dit aan te spreek.

Jou risikobestuursproses sal robuust en maklik wees om te demonstreer. En dit is ook 'n uitstekende poort na ander ISO-bestuurstelselstandaarde.

2) ISO 27001 beteken dat u tyd en geld bespaar

Waarom baie geld spandeer om 'n probleem op te los (byvoorbeeld verlies van klante-inligting, risikobeoordelings, besigheidskontinuïteitsbestuur) in 'n krisis wanneer dit 'n breukdeel kos om vooraf daarvoor voor te berei? Met 'n ISO 27001-gesertifiseerde inligtingsekuriteitbestuurstelsel, sal jy al jou inligtingsekuriteitvoorvalbestuursplanne en -stelsels gereed hê. Dit is die mees koste-effektiewe manier om jou inligting bates veilig te beskerm/hou.

Jy sal jou risikobestuursplanne op 'n robuuste, deeglike risiko-evaluering baseer. Deurlopende interne oudits sal verseker dat jou ISMS voldoen aan die immer-ontwikkelende bedreiging van digitale misdaad met nuwe sekuriteitstegnieke en inligtingsekuriteitskontroles. En met ons hulp kan jy die ROI op jou inligtingsekuriteitrisikobestuurbelegging meet.

Jy sal ook jou koste van verkope sny. Kliënte soek toenemend versekering van hul verskafferverhoudings se inligtingsekuriteitbestuur en databeskermingsvermoëns. Jou verkoopsafdeling sal waarskynlik getuig van die hoeveelheid en die lengte van die 'versoeke om inligting' wat hulle gereeld as deel van die verkoopsproses moet hanteer en hoe dit die hele tyd groei. Om ISO 27001-sertifisering te hou, sal die detail wat u moet verskaf, verminder, u verkoopsproses vereenvoudig en versnel.

3) ISO 27001 verhoog 'n reputasie en bou vertroue in die organisasie

Dit is erg genoeg dat jou inligtingstelsels gehack word en jou kliëntedata ontbloot en uitgebuit word. Wat erger is, is wanneer nuus van daardie soort oortreding begin versprei. Dit kan jou reputasie en daarmee saam jou winspunt ernstig beskadig. Met 'n ISO 27001 ISMS, sal jy 'n robuuste risiko-evaluering gedoen het en 'n deeglike, praktiese risikobehandelingsplan geskep het. U sal dus beter geposisioneer wees om oortredingsrisiko's te identifiseer en te voorkom voordat dit gebeur.

Soos baie dinge in besigheid, is vertroue noodsaaklik. Maar om te demonstreer dat 'n geakkrediteerde sertifiseringsliggaam u inligtingsekuriteitbestuurstelsels (ISMS) onafhanklik geoudit het, versterk daardie vertroue. Jou kliënte sal vinnig en maklik sien dat dit op spesifieke stelselingenieursbeginsels gebaseer is. Hulle hoef nie die sekuriteit van jou bedrywighede op vertroue te neem nie, want jy sal kan bewys dat jy aan die relevante ISO-bestuurstelselstandaarde voldoen het.

En die bestuur van inligtingsekuriteit met ISO 27001 gaan oor meer as net om jou inligtingstegnologie te beskerm en data-oortredings te minimaliseer.

Die standaard kan jou help:

- Beskerm alles van jou organisasie se intellektuele eiendom tot sy vertroulike finansiële inligting.

- Stel gedefinieerde inligtingsekuriteitsbeleide in plek om jou te help om prosesse te bestuur, insluitend jou toegangsbeheerbeleid, kommunikasiesekuriteit, stelselverkryging, inligtingsekuriteitsaspekte van besigheidskontinuïteitsbeplanning en vele ander.

- Maak seker dat u inligtingsekuriteitvoorvalbestuur noukeurig beplan en aantoonbaar doeltreffend is indien en wanneer 'n kompromie plaasvind.

- Voer en inligtingsekuriteit risiko-evaluering en bestuursaktiwiteite duidelik, prakties en deursigtig uit.

- Maak seker dat sleutelbelanghebbendes en ander derde partye bewus is van, in ooreenstemming met en, waar nodig, ten volle voldoen aan jou infosec-maatreëls.

- Voldoen aan spesifieke bedryfsregulasies of bedryfsprosedures wat deur relevante regulerende liggame bepaal word.

- Beveilig jou werknemers en kliënte se persoonlike data.

Kry jou gids vir

ISO 27001 sukses

Alles wat jy moet weet oor die eerste keer om ISO 27001 te behaal

Kry jou gratis gidsISO 27001:2022 vereistes en kontroles

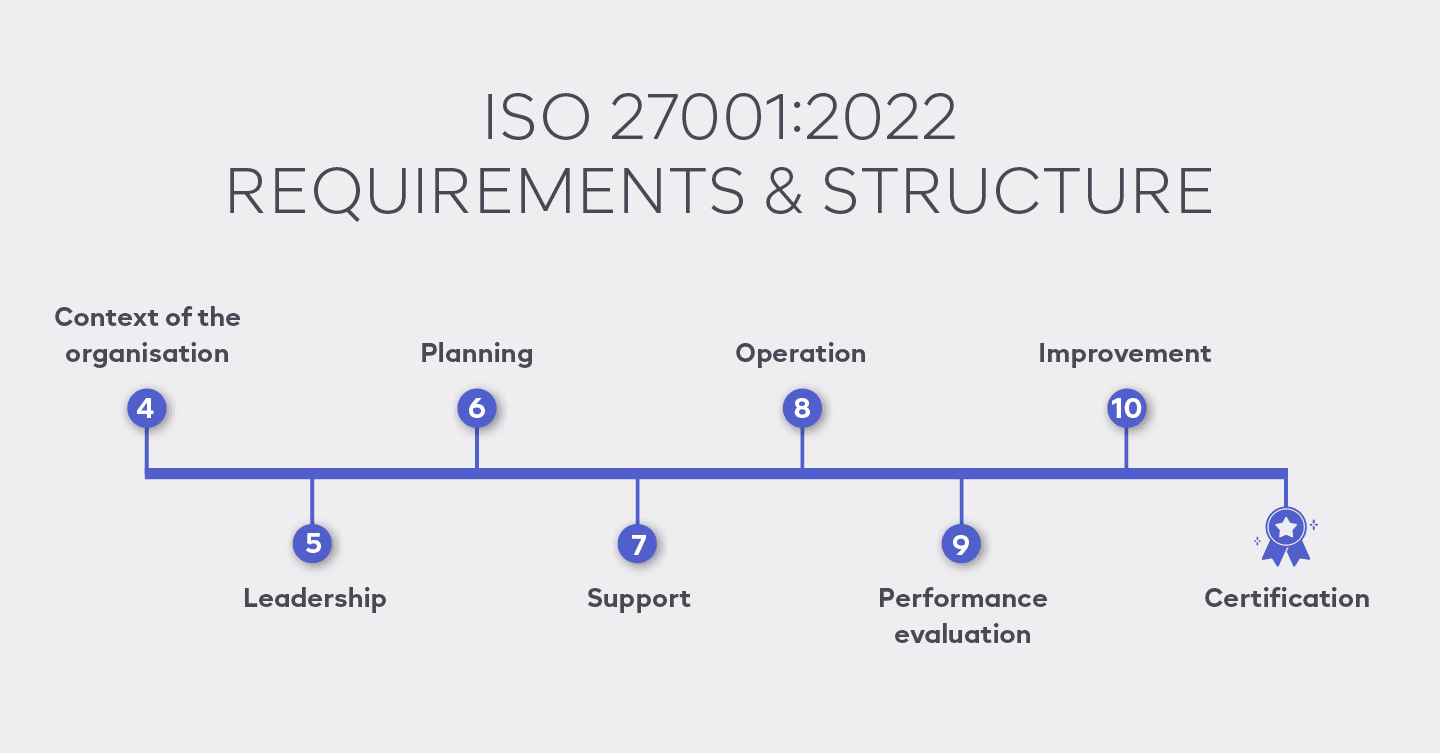

Omskryf binne die ISO 27001-standaard is tien vereistes, insluitend riglyne vir inligtingsekuriteit, vereistes wat bedoel is om 'n organisasie se databates te beskerm teen verlies of ongemagtigde toegang en erkende maniere om hul verbintenis tot inligtingsekuriteitbestuur deur middel van sertifisering te demonstreer.

Vereiste 6.1.3 (Inligtingsekuriteitsrisikobehandeling) definieer Bylae A en spesifiseer kontroles afgelei van ISO 27002:2022.

ISO 27001 sluit ook 'n risiko-assesseringsproses, organisatoriese struktuur, Inligtingklassifikasie, Toegangsbeheermeganismes, fisiese en tegniese voorsorgmaatreëls, Inligtingsekuriteitsbeleide, prosedures, monitering en verslagdoeningsriglyne in.

Bylae (S)L Verduidelik

“Bylae L” definieer 'n generiese bestuurstelsel se kernvereistes en kenmerke. Dit is 'n kritieke punt. Jou maatskappy se bestuurstelsel strek verder as inligtingsekuriteit.

Terwyl die fokus van ISO 27001 inligtingsekuriteit is, integreer die standaard met ander ISO-standaarde gebaseer op ISO se Bylae L, wat jou toelaat om hierdie standaarde in te stel om verder te ontwikkel en jou algehele bestuurstelsel later te verbeter. Dit sluit in ISO 9001 vir gehaltebestuur, ISO 22301 vir besigheidskontinuïteitsbestuur, ISO 227701 vir privaatheidbeskerming en tot 50 ander ISO-standaarde.

Alhoewel ons nie voorstel dat jy vir eers na hierdie standaarde kyk nie, is die punt dat dit moontlik is. Jy het 'n 'opgraderingspad' binne ISO en ISMS.online (geïntegreerde bestuurstelsel) wat nie nodig sal hê om die wiel weer uit te vind wanneer jy dit na 'n ander vlak verhoog nie.

ISO 27001:2013 & ISO 27001:2022 – Wat is die verskil?

In praktiese terme het baie min verander tussen die 2013 en 2022 ISO 27001 inligtingsekuriteitstandaarde, behalwe vir geringe kosmetiese punte en bykomende vereistes (9.3.1, 9.3.2, 9.3.3) en hersiene Bylae A-kontroles gekoppel aan ISO 27002:2022 .

Oorgang na die Nuwe Standaard

Organisasies wat reeds ISO 27001-sertifisering behaal het, moet teen 31 Oktober 2025 na die nuwe weergawe oorgaan. Hierdie oorgang sal vereis dat hulle hul huidige ISMS hersien en opdateer om aan die nuwe vereistes te voldoen.

Oorsig van veranderinge wat in ISO 27001:2022 bekendgestel is

ISO 27001: 2022 bring verskeie verfynings en bykomende bewoordingsvereistes mee. Hierdie veranderinge verseker dat die standaard van toepassing bly en opgedateer word met die nuutste sekuriteitspraktyke.

Die nuwe weergawe van die Standaard vereis van organisasies om te verseker dat hul bestuurstelsels aan die bygewerkte vereistes voldoen en om enige veranderinge aan die bewoording van die Standaard te hersien om te verseker dat hulle die implikasies vir hul sekuriteitsbestuurstelsels verstaan. Dit sluit in veranderinge aan die taalgebruik, aanpassings aan die struktuur en inhoud, en die byvoeging van nuwe klousules.

Herstrukturering van Bylae A-kontroles in ISO 27001 2022

Na die vrystelling van ISO 27002:2022 op 15 Februarie 2022, het ISO 27001:2022 sy Bylae A-kontroles in lyn gebring.

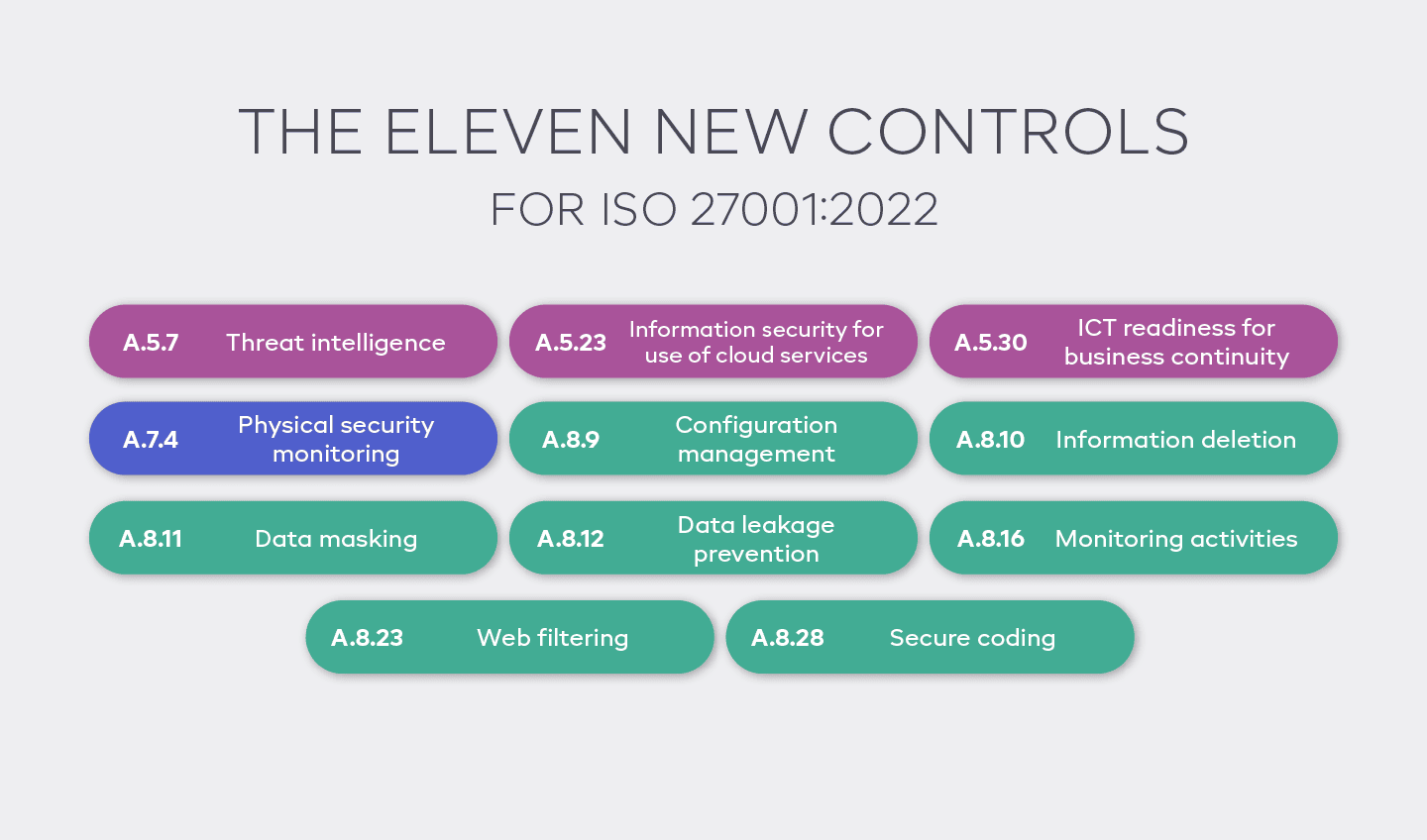

Die nuwe weergawe van die Standaard maak gebruik van 'n verkorte stel van 93 Bylae A-kontroles, insluitend 11 nuwe kontroles. Altesaam 24 kontroles is saamgevoeg uit twee, drie of meer sekuriteitskontroles vanaf die 2013-weergawe, en 58 kontroles van die ISO 27002:2013 is hersien om in lyn te kom met die huidige kubersekuriteit en inligtingsekuriteitsomgewing.

Organisasies moet verseker dat hul inligtingsekuriteitbestuurstelsel aan die nuwe vereistes voldoen en dat hul bestaande kontroles aktueel is.

Om hiermee te help, het ISO 27002:2022 veranderinge aan die bewoording van sommige van die bestaande kontroles aangebring en bykomende vereistes vir ander bygevoeg. Boonop vereis die Standaard nou van organisasies om die werkverrigting van hul inligtingsekuriteitbestuurstelsel en die doeltreffendheid van die kontroles te evalueer.

Beheer kategorieë en eienskappe

Bylae A-kontroles is nou in groepkategorieë gegroepeer:

Organisatories

Mense

Fisiese

tegnologiese

Elke kontrole het addisioneel 'n toeskrywingstaksonomie toegeken. Elke kontrole het nou 'n tabel met 'n stel voorgestelde eienskappe, en Bylae A van ISO 27002:2022 verskaf 'n stel aanbevole assosiasies.

Dit laat jou toe om jou beheerkeuse vinnig in lyn te bring met algemene industrietaal en internasionale standaarde. Die gebruik van eienskappe ondersteun werk wat baie maatskappye reeds doen binne hul risikobepaling en Verklaring van Toepaslikheid (SOA).

Byvoorbeeld, kuberveiligheidskonsepte soortgelyk aan NIST- en CIS-kontroles kan onderskei word, en die operasionele vermoëns wat met ander standaarde verband hou, kan herken word.

11 Nuwe Bylae A Kontroles

Die 11 nuwe kontroles fokus op wolkdienste, IKT-gereedheid vir besigheidskontinuïteit, bedreigingsintelligensie, fisiese sekuriteitsmonitering, datamaskering, inligtingskrap, datalekkasievoorkoming, moniteringsaktiwiteite, webfiltrering en veilige kodering.

Nuwe fokus op risikobehandelingsprosesse

ISO 27001 2022 het 'n groter klem op risikobehandelingsprosesse en die gebruik van aanhangsel A-kontroles geplaas. Die bygewerkte Standaard vereis nou dat organisasies die vier opsies vir die behandeling van risiko's oorweeg: wysiging, behoud, vermyding en deel. Twee bykomende opsies vir die behandeling van geleenthede is bygevoeg: verbetering en ontginning. Die Standaard skets ook die behoefte vir organisasies om risikodeling en aanvaarding in die hantering van geleenthede te oorweeg.

Daar word nou van organisasies vereis om die gevolge en waarskynlikheid van inligtingsekuriteitsrisiko's en die potensiële belonings van geleenthede in ag te neem wanneer risiko's beoordeel word. Die Internasionale Standaard moedig ook organisasies aan om risiko's te neem as die potensiële belonings meer betekenisvol is as die potensiële verliese.

Oor die algemeen bied die nuwe fokus op risikobehandelingsprosesse in ISO 27001 2022 organisasies 'n groter begrip van die assessering en behandeling van risiko's om die potensiaal vir skade te verminder.

Evaluering van Derde Partye

Organisasies moet verseker dat derde partye voldoende risikobestuursmaatreëls kan verskaf, insluitend maar nie beperk nie tot sekuriteit, privaatheid, voldoening en beskikbaarheid. Derde partye moet bewus wees van die organisasie se beleide, prosedures en standaarde en daaraan voldoen.

Organisasies moet periodieke hersiening en oudits uitvoer om te verseker dat derdeparty voldoening aan sekuriteitsbeleide. Hulle moet ook 'n proses hê om aan te meld en te reageer op sekuriteitsinsidente wat voortspruit uit die aktiwiteite van derde partye.

Organisasies moet verseker dat alle data en inligtingsbates onder hul beheer veilig terugbesorg of weggedoen word wanneer kontrakte of verhoudings met derde partye beëindig word.

Ondersoek en opname van voorvallogboeke

ISO 27001 2022 stel spesifieke vereistes uiteen vir die aanteken, ondersoek en aanteken van voorvalle. Dit sluit organisasies in wat 'n proses benodig om sekuriteitsinsidente aan te teken en 'n prosedure vir die ondersoek en dokumentasie van die ondersoekresultate. Dit is belangrik vir organisasies om 'n duidelike beleid te hê vir die aanteken en ondersoek van voorvalle, sowel as 'n proses om die resultate van die ondersoek aan te teken.

Die beleid moet ook die hantering van bewyse, die eskalasie van voorvalle en die kommunikasie van die voorval aan relevante belanghebbendes dek. Die beleid moet ook verseker dat die organisasie insidente se tipes, volumes en kostes kan kwantifiseer en monitor en enige ernstige of herhalende voorvalle en die oorsake daarvan kan identifiseer.

Dit sal die organisasie in staat stel om sy risikobepaling op te dateer en bykomende beheermaatreëls te implementeer om die waarskynlikheid of gevolge van toekomstige soortgelyke voorvalle te verminder.

Verskafferverhoudingsvereistes

ISO 27001:2022 het nuwe vereistes ingestel om te verseker dat organisasies 'n robuuste verskaffer- en derdeparty-bestuursprogram het. Dit sluit in die identifisering en ontleding van alle derde partye wat kliëntedata en dienstesekuriteit kan beïnvloed en die uitvoer van 'n risiko-evaluering vir elke verskaffer. Die ooreenkoms tussen die verskaffer en diensverskaffer moet ook die verhouding tussen hulle vestig, en gereelde monitering en hersiening moet uitgevoer word om nakoming te evalueer.

Organisasies moet ook verseker dat verskaffersekuriteitskontroles gehandhaaf en gereeld bygewerk word en dat kliëntediensvlakke en ervaring nie nadelig beïnvloed word nie. Daarbenewens moet persoonlike data volgens dataprivaatheidsregulasies verwerk word, en 'n oudit van die verskaffer se stelsels, prosesse en kontroles moet uitgevoer word. Deur hierdie verskafferbestuursprosedures te implementeer, kan organisasies verseker dat hulle aan ISO 27001:2022 voldoen.

Verduideliking van beheervereistes vir prosesse en produkte wat ekstern verskaf word

Organisasies moet verseker dat eksterne dienste, produkte en prosesse toepaslik bestuur en beheer word. Die 2022-weergawe van ISO 27001 verduidelik die vereistes vir ekstern verskafde prosesse en produkte.

Organisasies moet gedokumenteerde ooreenkomste met eksterne verskaffers opstel en verseker dat hierdie ooreenkomste gereeld gemonitor en hersien word. Daarbenewens moet organisasies 'n plan hê om te reageer op enige onakkurate of onvolledige inligting wat deur eksterne dienste of produkte verskaf word en 'n prosedure vir die hantering van enige geïdentifiseerde kwesbaarhede in ekstern aangebied dienste of produkte.

Organisasies moet ook verseker dat die gepaardgaande risiko's toepaslik bestuur word en dat die beheer van ekstern verskafde prosesse en produkte toepaslike maatreëls vir sekuriteitsversekering en bestuur van veranderinge aan dokumente, ooreenkomste en prosedures insluit.

Verskafferbestuursprosedures

ISO 27001 2022 stel verskeie veranderinge in aan hoe organisasies hul verskafferverhoudings bestuur. Die hersiene Standaard vereis van organisasies om 'n formele verskafferbestuursbeleid en -prosedures te ontwikkel, hul voorsieningsketting in kategorieë te segmenteer gebaseer op die waarde en risiko van die verhouding, en noue werkverhoudings met hoëwaarde-verskaffers te ontwikkel:

Organisasies moet ook 'n risiko-gebaseerde benadering tot verskafferkeuse en -bestuur volg, inligtingsekuriteitsbeleid vir verskaffers in 'n breër verhoudingsraamwerk omvou. ISO 27001 2022 beklemtoon die bestuur van IKT-verskaffers wat dalk iets bykomend nodig het in plaas van die standaardbenadering.

Organisasies moet verseker dat verskafferspersoneel opgevoed is, bewus is van sekuriteit en opgelei is oor organisasiebeleide. Rekords van verskafferbestuur, insluitend kontrakte, kontak, voorvalle, verhoudingsaktiwiteit en risikobestuur, moet ook gehou word. Dit alles moet gedoen word om te verseker dat 'n ooreengekome vlak van inligtingsekuriteit en dienslewering gehandhaaf word in ooreenstemming met verskaffersooreenkomste.

Werknemer Kubersekuriteit Bewustheid

Organisasies moet stappe doen om te verseker dat werknemers bewus is van hul verantwoordelikhede wanneer dit by kuberveiligheid kom.

Maatskappye moet daarop fokus om menslike foute te voorkom deur personeel te bemagtig om die belangrikheid van kuberveiligheid te verstaan. Besighede moet ook belê in toepaslike kubersekuriteitsopleidingsprogramme en duidelike beleide en prosedures ontwikkel wat uiteensit wat van werknemers verwag word.

Verder moet maatskappye kubersekuriteit in alledaagse bedrywighede inkorporeer en 'n kultuur van kubersekuriteit vestig waar personeel gemaklik en bemagtig voel om kubersekuriteitskwessies te opper. Deur hierdie stappe te neem, kan organisasies verseker dat hul werknemers hul verantwoordelikhede ken en beter voorbereid is om hul data en netwerke teen kuberbedreigings te beskerm.

Vestiging van kontroles vir menslike hulpbronsekuriteit in ISO 27001:2022

ISO 27001 2022 het verskeie nuwe en verfynde kontroles vir Menslike Hulpbronsekuriteit ingestel. Dit sluit in die behoefte om duidelike riglyne vir personeelkeuring, diensbepalings en -voorwaardes, inligtingsekuriteitbewustheid, onderwys en opleiding en dissiplinêre prosesse daar te stel. Dit vereis ook van organisasies om 'n beleid te hê oor die gebruik van kriptografiese kontroles en 'n formele begin-, verlaat- en skuifproses.

Hierdie kontroles is noodsaaklik vir die beskerming van die organisasie se belange, aangesien dit help om te verseker dat alle personeel die nodige sekuriteitsklaring het en bewus is van hul verantwoordelikhede. Verder help hulle om te verseker dat vertroulike inligting teen ongemagtigde toegang beskerm word en dat enige inligtingsekuriteitsgebeure gerapporteer en toepaslik hanteer word. Die implementering van hierdie inligtingsekuriteitskontroles is noodsaaklik vir enige organisasie wat sertifisering van 'n geakkrediteerde sertifiseringsliggaam soek.

Verstaan die vereistes van belanghebbende partye

ISO 27001:2022 het 'n spesifieke fokus op die begrip van die behoeftes en verwagtinge van belangstellendes. Belangstellendes is belanghebbendes, soos werknemers, aandeelhouers, regeringsagentskappe, kliënte, media, verskaffers en vennote wat belangstel in die organisasie se inligtingsekuriteit en besigheidskontinuïteit. Die identifisering van hierdie belanghebbendes en hul vereistes is noodsaaklik om 'n effektiewe ISMS of BCMS te ontwikkel.

'n Prosedure moet geskryf word om duidelik te definieer wie verantwoordelik is vir die identifisering van alle belanghebbende partye en hul wetlike, regulatoriese, kontraktuele en ander vereistes en belange, asook wie verantwoordelik is vir die opdatering van hierdie inligting en hoe gereeld dit gedoen moet word. Sodra die vereistes geïdentifiseer is, is dit noodsaaklik om verantwoordelikheid toe te ken om daaraan te voldoen.

Hoe om die veranderinge tussen ISO 27001:2013 en ISO 27001:2022 aan te pak

Ons het die bygewerkte ISO 27001-vereistes en ISO 27002-kontroles in ISMS opgeneem. aanlyn, beide reageer op die leiding en skep gereedskap om jou te help. Dit sal jou help om jou ISO 27001-implementering vinnig te volg en die deurlopende bestuurstyd van jou inligtingsekuriteitbestuurstelsel te verminder.

Bespreek 'n platformdemoWaar begin ek met ISO 27001-sertifisering?

Die bereiking van ISO 27001-sertifisering kan kompleks en oorweldigend wees, maar ons ISMS.online-sagteware verander dit alles. Nou het jy vooraf gekonfigureerde inligtingsekuriteitsraamwerke, gereedskap en inhoud om jou te help om ISO 27001-sukses vinnig en eenvoudig te behaal.

Stel jou ook voor, as jy 'n helpende hand gehad het wat jou deur elke stap van ISO 27001 gelei het, sonder die behoefte aan duur konsultasiefooie? Ons ISO 27001 Virtual Coach-pakket doen presies dit.

Jy sal nuttige video's kry van diegene wat ISO 27001 'leef', tesame met 'n inligtingsekuriteitspesialis, sowel as baie wenke en wenke vir sukses.

Alles afgelewer net waar jy dit die nodigste het, binne die ISMS.aanlyn-platform wat jou toelaat om te werk waar en wanneer jy wil, teen jou eie pas om jou doelwitte te bereik.

Kry 'n voorsprong van 81%.

Ons het die harde werk vir jou gedoen, wat jou 'n voorsprong van 81% gee vanaf die oomblik dat jy aanmeld.

Al wat jy hoef te doen is om die spasies in te vul.

Hoe bereik ek ISO 27001?

Die kernvereistes van die inligtingsekuriteitstandaard word in klousules 4.1 tot 10.2 aangespreek, en Bylae A-kontroles wat jy mag kies om te implementeer, onderhewig aan jou risiko-assessering, risikobehandelingsplan en werk, word gedek in A.5.1, en 5.31 tot 5.36 en A. 8.8 (aan die onderkant van hierdie bladsy).

As jy ISO 27001 wil bereik, sal daar van jou verwag word om aan al die kern ISO 27001 vereistes te voldoen. Een van die fundamentele kernvereistes (6.1) is om inligtingsekuriteitsrisiko's te identifiseer, te assesseer, te evalueer en te hanteer. Uit daardie risiko-evaluering en bestuursproses sal die ISMS help om te bepaal watter van die ISO 27001 Bylae A verwysingsbeheerdoelwitte (inligtingsekuriteitskontroles) moontlik toegepas moet word om daardie inligtingsekuriteit-georiënteerde risiko's te bestuur.

Sommige organisasies neem dalk nie hul inligtingsekuriteitsbestuurstelsel na sertifisering nie, maar pas by die ISO 27001-standaard. Dit kan in orde wees om interne druk te ontmoet, maar lewer minder waarde aan sleutelbelanghebbendes ekstern, wat toenemend op soek is na die versekering wat 'n UKAS (of soortgelyke geakkrediteerde sertifiseringsliggaam) onafhanklik gesertifiseerde ISO 27001 lewer.

ISO 27001 sertifisering

Vir organisasies wat hul verbintenis tot inligtingsekuriteit wil demonstreer, is sertifisering van 'n geakkrediteerde liggaam die pad om te gaan. Die proses om sertifisering te soek vereis 'n deeglike hersiening van die organisasie se ISMS en sy vermoë om aan die vereistes van ISO 27001:2022 te voldoen.

'n Geakkrediteerde derdeparty-ouditeur moet die sertifiseringsproses uitvoer, wat die organisasie se ISBS sal hersien en die voldoening daarvan aan die Standaard sal assesseer. Die ouditeur sal ook aanbevelings vir verbeterings verskaf en verseker dat die organisasie aan die nuwe vereistes van die Standaard kan voldoen.

Sodra die sertifiseringsproses voltooi is, sal die organisasie 'n amptelike sertifikaat van die geakkrediteerde liggaam ontvang.

Vrae & Antwoorde

Waarom ISMS.online vir ISO 27001 kies?

Die keuse van ISMS.online vir jou ISO 27001-implementering bied talle voordele vir organisasies wat sertifisering soek en 'n robuuste inligtingsekuriteitbestuurstelsel (ISMS) in stand hou. Hier is die belangrikste redes waarom jy ISMS.online moet kies:

- Alles-in-een aanlyn ISMS-omgewing – Ons bied 'n eenvoudige en veilige aanlyn platform wat die bestuur van jou ISMS stroomlyn, wat dit makliker, vinniger en doeltreffender maak.

- Voorafgelaaide ISO 27001-beleide en -kontroles – Ons platform beskik oor voorafgekonfigureerde inligtingsekuriteitsraamwerke, -nutsmiddels en -inhoud, wat jou begin met 81% van jou ISMS-dokumentasie wat reeds voltooi is. Dit verminder die tyd en moeite wat nodig is om nakoming te bereik aansienlik.

- Virtuele afrigter – Ons opsionele virtuele afrigter-pakket bied konteksspesifieke ISO 27001-leiding, wenke en wenke vir sukses, wat die behoefte aan duur konsultasiefooie uitskakel. Dit stel jou in staat om teen jou eie tempo te werk en jou sertifiseringsdoelwitte te bereik.

- Geïntegreerde voorsieningskettingbestuur – ISMS.online sluit gereedskap in om jou voorsieningsketting te bestuur, om inligtingsekuriteit van einde tot einde te verseker en verskafferverhoudings te versterk.

- Ondersteuning vir veelvuldige standaarde – Ons platform ondersteun meer as 50 van die mees gesogte standaarde, soos ISO 27001, ISO 27701, GDPR, NIST en SOC 2. Dit maak ISMS.online 'n omvattende oplossing vir organisasies wat daarna streef om voldoening te bereik en te handhaaf. met verskeie standaarde.

Wat is 'n inligtingsekuriteitbestuurstelsel?

'n Inligtingsekuriteitbestuurstelsel (ISMS) is 'n omvattende stel beleide en prosedures wat inligtingsekuriteit binne 'n organisasie verseker, bestuur, beheer en voortdurend verbeter.

By ISMS.online bied ons 'n robuuste ISMS-raamwerk vir inligtingsekuriteitspersoneel soos jy, met die doel om jou maatskappy se sensitiewe data te beskerm.

Ons sistematiese benadering tot die bestuur van sensitiewe maatskappyinligting sluit mense, prosesse en IT-stelsels in, die toepassing van 'n risikobestuursproses om risiko te minimaliseer en besigheidskontinuïteit te verseker deur die impak van sekuriteitsoortredings proaktief te beperk.

Hoekom is ISO 27001 belangrik?

ISO 27001 speel 'n deurslaggewende rol in organisasies deur hulle te help om risiko's effektief, konsekwent en meetbaar te identifiseer en te bestuur. By ISMS.online verstaan ons die belangrikheid van ISO 27001-sertifisering vir besighede van alle groottes.

Hier is 'n paar redes waarom ISO 27001 noodsaaklik is vir jou organisasie:

- Risiko Vermindering: ISO 27001 minimaliseer jou organisasie se inligtingsekuriteit en databeskermingsrisiko's, en verseker die veiligheid van sensitiewe inligting.

- Kliëntevertroue: As 'n gesertifiseerde organisasie toon jy 'n verbintenis tot sekuriteit, wat jou 'n mededingende voordeel gee in die oë van kliënte en potensiële belanghebbendes. By ISMS.online erken ons die belangrikheid daarvan om kliëntevertroue en vertroue in jou dienste te bou.

- Gestroomlynde prosesse: Die implementering van ISO 27001 stel maatskappye in staat om hul hoofprosesse te dokumenteer, wat dubbelsinnigheid verminder en produktiwiteit verhoog. Ons platform by ISMS.online vereenvoudig die bestuur van jou ISMS, wat dit meer doeltreffend maak vir jou personeel.

Wat is ISO 27001?

ISO 27001 is die voorste internasionale standaard vir inligtingsekuriteit, gepubliseer deur die Internasionale Organisasie vir Standaardisering (ISO) in samewerking met die Internasionale Elektrotegniese Kommissie (IEC).

Dit behoort aan die ISO/IEC 27000-reeks en bied 'n raamwerk vir organisasies van enige grootte of bedryf om hul inligting deur 'n inligtingsekuriteitbestuurstelsel (ISMS) te beveilig.

Die jongste weergawe, ISO 27001:2022, bevat opdaterings om die ontwikkelende landskap van tegnologie en inligtingsekuriteit aan te spreek.

Wat is die verskil tussen ISO 27001-voldoening en sertifisering?

Die primêre onderskeid tussen ISO 27001 voldoening en sertifisering lê in die vlak van eksterne validering en erkenning:

ISO 27001 Voldoening

- Verwys na 'n organisasie wat voldoen aan die vereistes van die ISO 27001-standaard, wat op inligtingsekuriteitbestuurstelsels (ISMS) fokus.

- In eenvoudige terme kan voldoening beteken dat jou organisasie die ISO 27001-standaard (of dele daarvan) volg sonder om enige formele sertifiseringsproses te ondergaan.

ISO 27001 Sertifisering

- Die proses waar 'n derdeparty, onafhanklike organisasie genaamd 'n sertifiseringsliggaam jou organisasie se ISBS oudit.

- Bepaal of jou prosesse, sowel as jou produkte en dienste, aan die ISO-kriteria voldoen.

Hoe lank sal jou ISO 27001-sertifisering duur?

Jou ISO 27001:2022-sertifisering is geldig vir drie jaar na suksesvolle sertifiseringsoudits.

Gedurende hierdie tydperk, as inligtingsekuriteitsprofessionele, word daar van jou verwag om:

- Doen gereelde prestasie-evaluasies van jou ISMS.

- Maak seker dat senior bestuur jou ISMS konsekwent hersien.

Aan die einde van die driejaarsiklus word 'n hersertifiseringsoudit uitgevoer, en na suksesvolle voltooiing word die sertifisering vir nog drie jaar hernu.

By ISMS.online verstaan ons die belangrikheid daarvan om jou ISO 27001-sertifisering te handhaaf. Ons platform bied 'n omvattende oplossing om jou en jou organisasie te help om voldoening aan veelvuldige standaarde, insluitend ISO 27001, te bereik en te handhaaf.